みなさんこんにちは!おさかなです!

今回は「Beginners’ SQLi」について、書いていこうと思います!

それでは、レッツゴー!!!!!

・SQLの学習をしたい方

・CTFの問題を解きたい方

・SQLを活用したい方

SQLを使った「CTF」にチャレンジしたい!

SQLの腕試しができる、CTFの問題とかないかな~?

それならBeginners’ SQLiがオススメだよ!

お~!CTF初心者のおさかなでも解けそう!

「Beginners’ SQLi」って何?

「Beginners’ SQLi」とは、CTF初心者のためのSQLインジェクションを体験できるサイトのことです。

基本的なSQLの知識があれば解ける問題ばかりなので、SQLの学習に利用しても良いですし、CTFの練習に利用するのもオススメです!(おお!)

※実際のハッキング行為はお止めください。当ブログは一切責任を負いません。

実際につかってみよう!

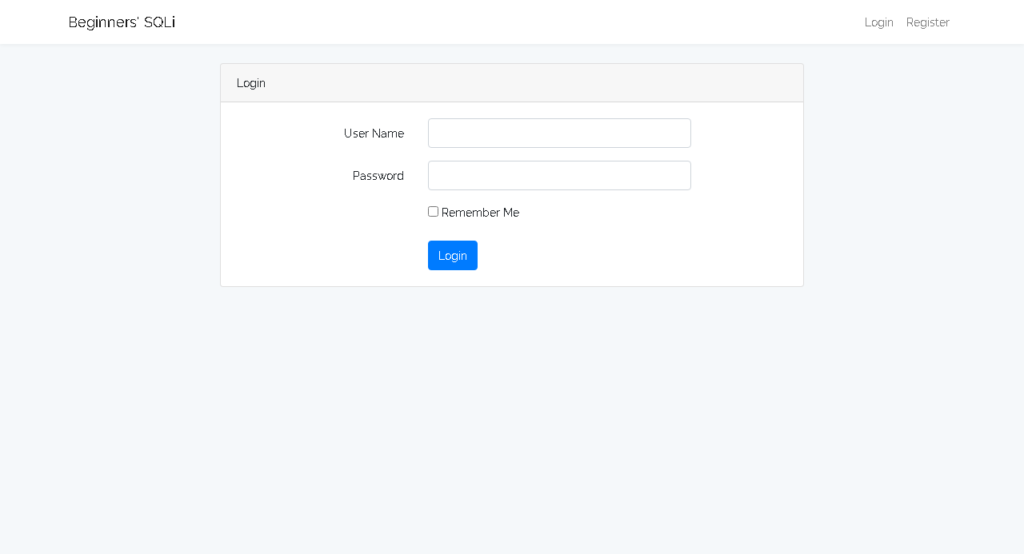

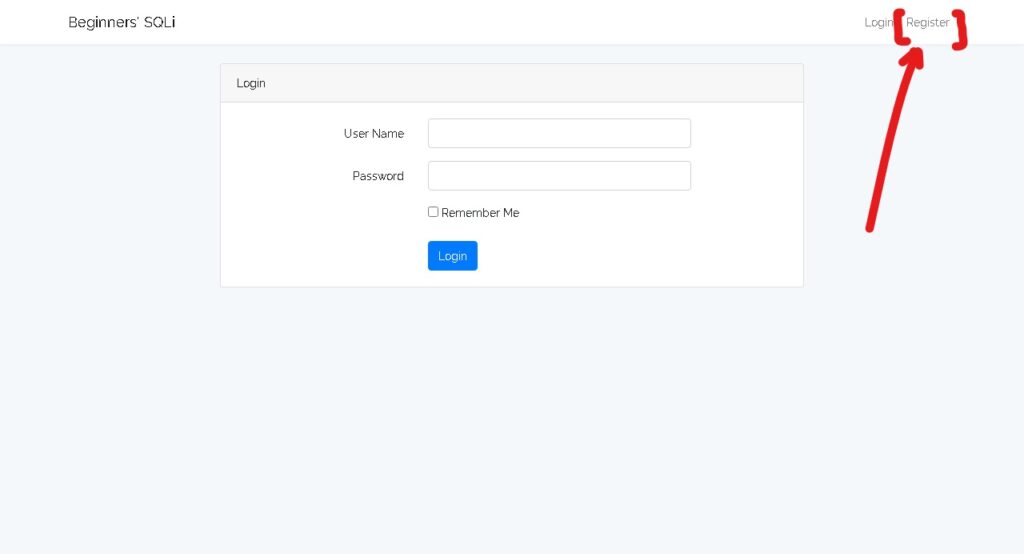

それでは早速サイトにアクセスします!

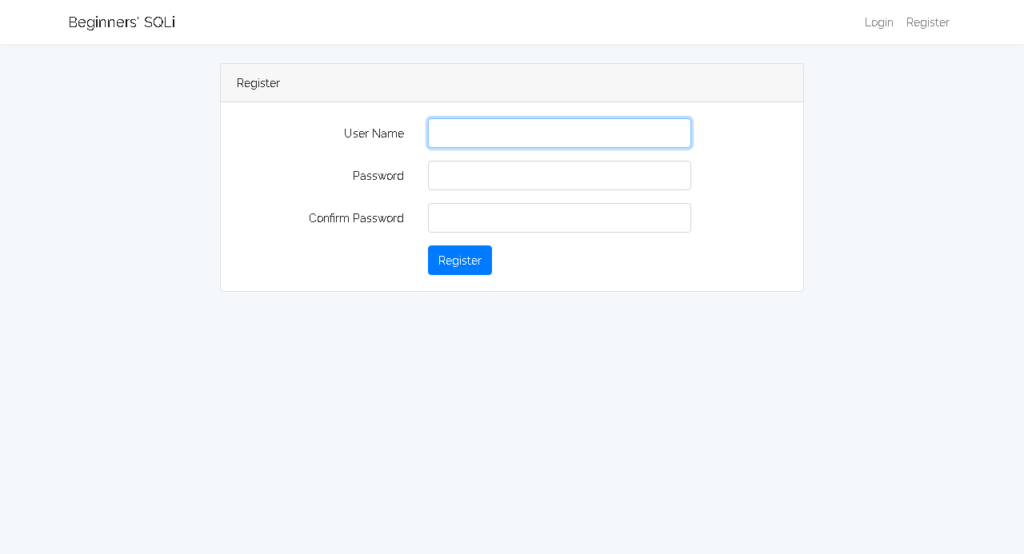

初めての方は「Register」タブから、ユーザー登録を行いましょう!

「ユーザー名」と「パスワード」を入力すればOK!

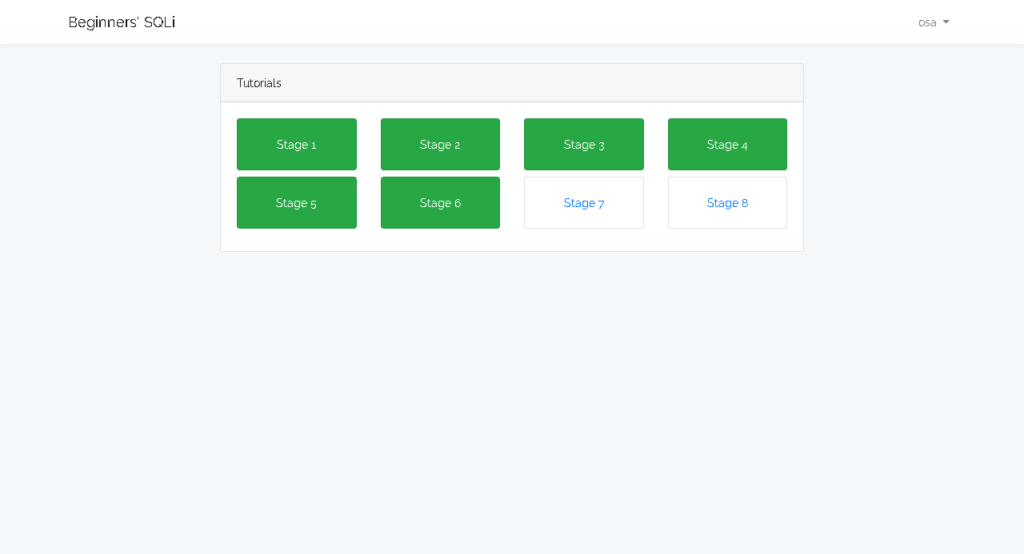

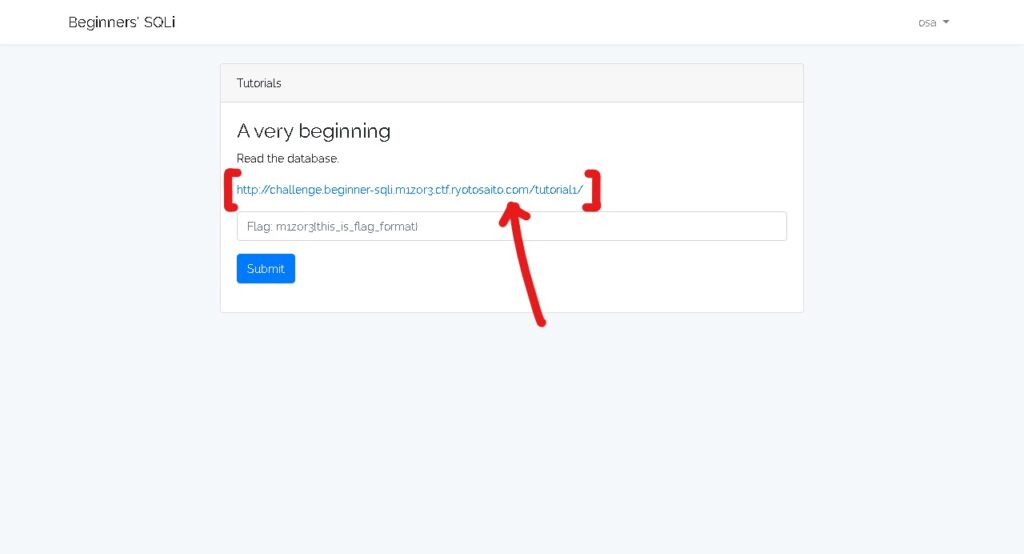

するとこんな感じで「ステージ1」から「ステージ8」までの問題が出現しました!

(おさかなは既にいくつか解いています!)

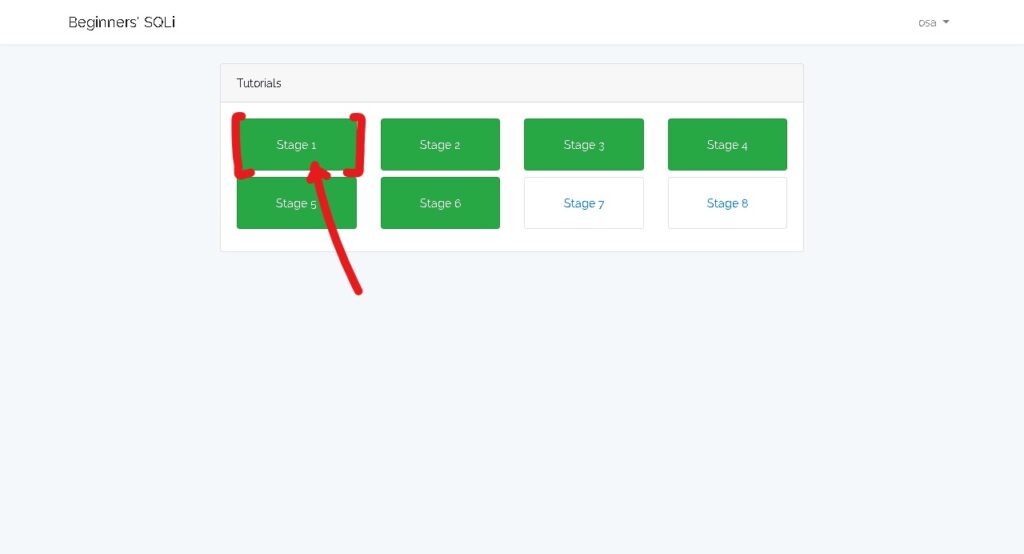

今回は「ステージ1」の問題を一緒に解いていきましょう!(おー!)

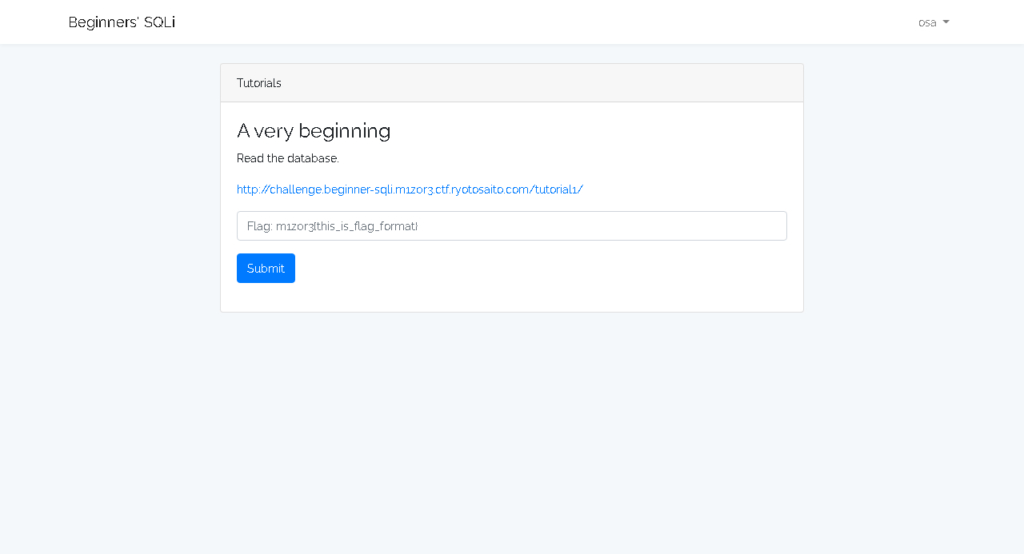

こんな感じの問題です!

「Read the database.」とあるので、データベースを読んでみると何かヒントが得られそうですね✨

リンクを開いてみます!

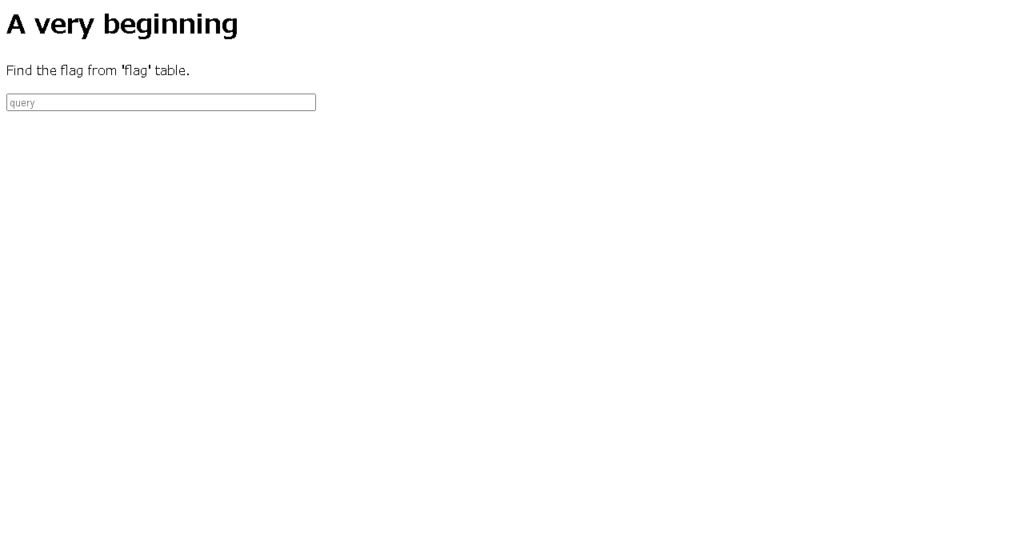

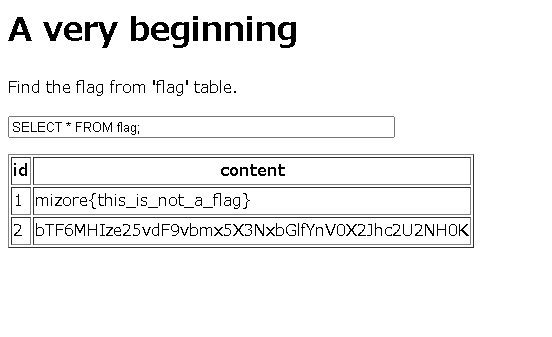

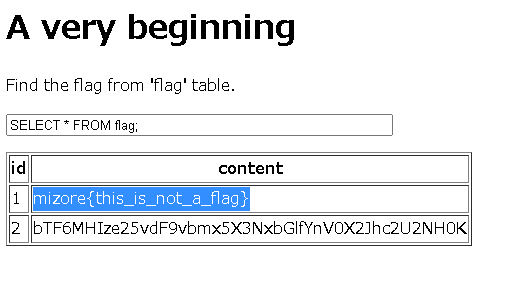

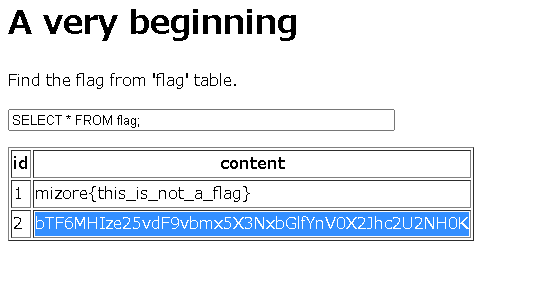

すると…?こんな感じのページが開きました!(おお!)

「Find the flag from ‘flag’ table.」とあるので、flagテーブルからFLAGを探すことが出来そうです。

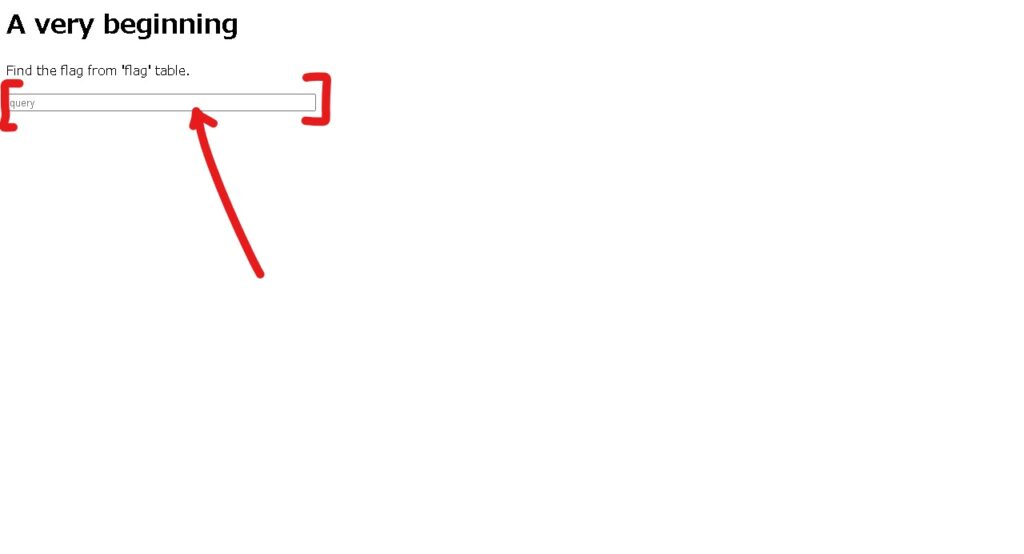

テーブルを表示するためのSQL文を、入力ボックスに入れてみましょう!(カタカタ…。)

→ヒントになりそうなサイト

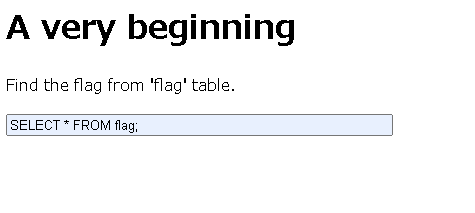

SELECT * FROM flag;

こんな感じです!

(ちなみに*は全てを選択するALLという意味になります!)

「Enter」を押すと…?

flagテーブルの中身を見ることができました!(わーい!)

一瞬「mizore{this_is_not_a_flag}」の箇所が、正解FLAGに見えますが…?よく読んでみると「this is not a flag(これはFLAGではありません)」となっています。(なーにー?)

となると、下のナゾの文字が怪しいですね…💦

この文字列は恐らく「Base64」というものだと推測できるので、下記サイトからデコードしてみましょう!(ふむふむ…。)

文字列を貼り付けて「Base64でデコード」というボタンをクリックすると…?(ポチっと!)

こんな感じで、本物のFLAGらしきものが現れました!(やった~!)

回答ページに戻って、FLAG「m1z0r3{not_only_sqli_but_base64}」を入力してみると…?

無事にクリアできました!!(おめでとう🎉)

こんな感じで、SQLの知識を使いつつFLAGを探していくという面白いサイトとなっております!

ぜひStage2や、他のステージにもチャレンジしてみてください🚩

SQLの理解を深めよう!

これで全ての操作は完了です。(やった~!)

お疲れ様でした☕

ここまで読んでくださり、ありがとうございました!